Ce que nous faisons

Extraction de données

Nous extrayons des informations d’un large éventail d’appareils numériques tout en respectant les normes juridiques les plus élevées.

Extraction de données

Nous extrayons des informations d’un large éventail d’appareils numériques tout en respectant les normes juridiques les plus élevées.

Audit technique

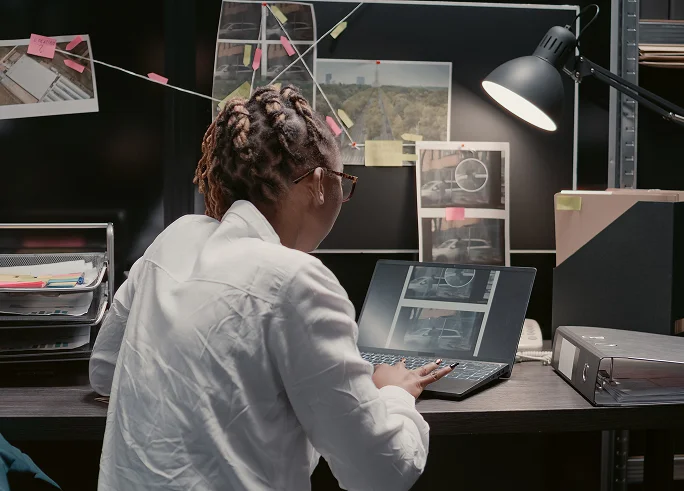

Nous analysons les informations collectées à des fins probatoires ou pour valider des hypothèses.

Audit technique

Nous analysons les informations collectées à des fins probatoires ou pour valider des hypothèses.

Documentation détaillée

Nous produisons des copies complètes et certifiées des données récupérées des appareils, tout en préservant les preuves originales.

Documentation détaillée

Nous produisons des copies complètes et certifiées des données récupérées des appareils, tout en préservant les preuves originales. Ces documents sont ensuite utilisés à des fins juridiques telles que la démonstration de preuves, la comparaison de versions ou la réalisation de contre-analyses.

Contextes d’application

Outils professionnels et rigueur

Notre expertise se définit par l’utilisation des outils forensiques les plus avancés disponibles, incluant Cellebrite UFED, Magnet AXIOM.

Toutes nos analyses suivent des protocoles stricts :

Ce que vous recevez

Un rapport clair et détaillé d’un ingénieur certifié en informatique judiciaire.

Un résumé concis pour l’avocat et/ou le juge.

Preuves juridiquement admissibles pour utilisation en cour, négociation ou médiation.

Tranquillité d’esprit sachant que rien n’a été négligé.

Avez-vous un dossier ?

Soumettez-le via notre plateforme sécurisée.

Nos experts sont les seuls à accéder à vos informations, qui sont traitées en toute confidentialité.

Des questions ?

Contactez-nous

expertise@firmeh2e.com

Sans frais

1-888-796-8706

Téléphone/SMS

450-700-4233